Modèle de plan de gestion des incidents

Il y a de bonnes raisons pour lesquelles un plan de réponse aux incidents est important dans la gestion de projet. Peu importe le nombre de précautions que vous prenez, il est impossible de prévoir tous les incidents potentiels sur le lieu de travail. Un seul moment d'inattention de la part d'un employé ou d'un membre du grand public visitant vos locaux peut facilement dégénérer en un incident mettant la vie en danger.

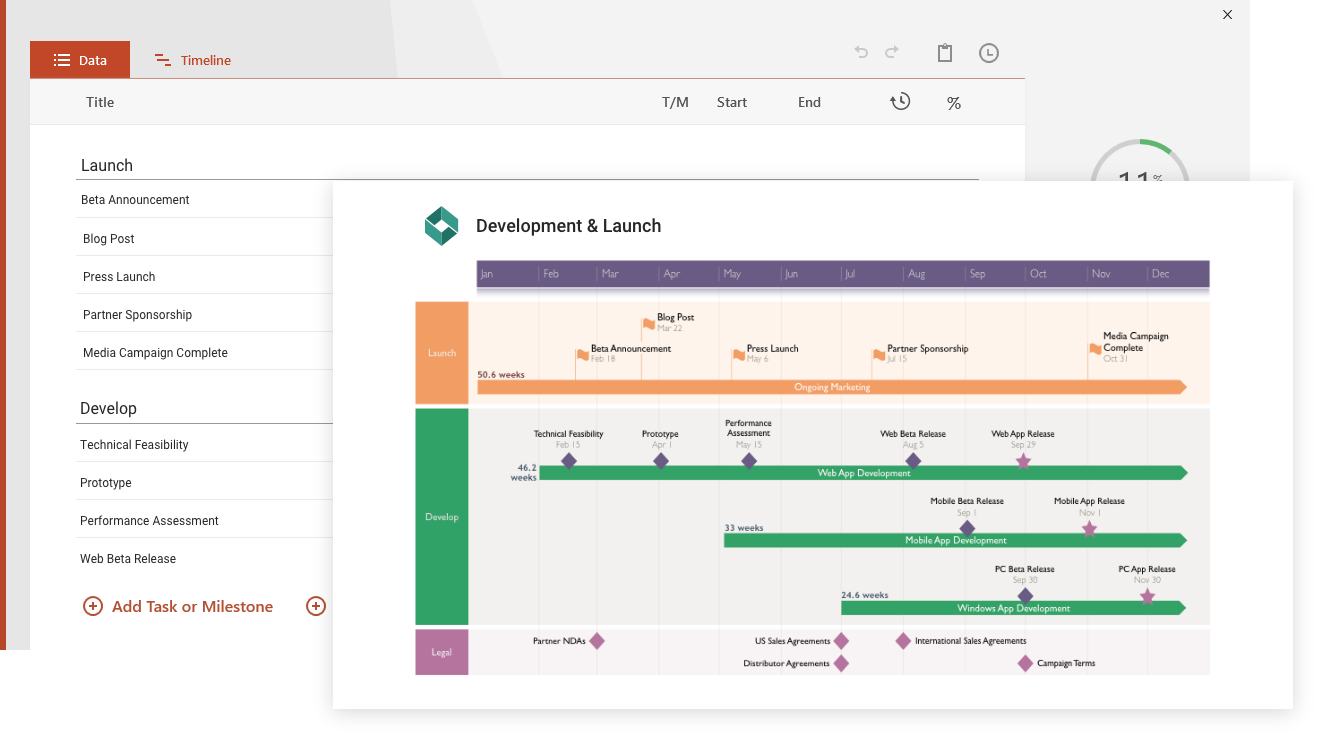

C'est pourquoi nous vous recommandons de développer et de mettre en œuvre un ensemble de protocoles pour vous aider à contenir la crise avec un minimum de dommages. Une chronologie peut être un excellent outil à cette fin, car elle utilise une progression temporelle linéaire et présente clairement toutes les étapes à suivre, éliminant ainsi toute confusion dès le départ.

Qu'est-ce qu'un plan de gestion des incidents ?

En termes simples, le plan de gestion des incidents représente le protocole (ensemble d'instructions) conçu pour aider votre personnel à détecter et à gérer l'incident, ainsi qu'à récupérer les systèmes affectés et à restaurer le flux de travail normal au sein de l'organisation. L'équipe de gestion des problèmes instituera généralement des directives distinctes pour :

- Plan de réponse aux incidents informatiques

- Plan de réponse aux incidents de sécurité

- Plan de réponse aux ransomwares

- Plan de réponse aux incidents de violation de données

- Plan de réponse aux cyberattaques

Comment créer un processus de gestion des incidents qui aide vraiment

Étant donné que les incidents ont tendance à se dérouler dans une série de phases ultérieures, nous pensons que le meilleur cadre à utiliser est le format chronologique. En passant, vous pouvez même créer un modèle de chronologie processus gestion des incidents qui peut être adapté à des types d'événements particuliers. Un ligne-du-temps de réponse aux incidents peut être divisé en six phases distinctes, chacune avec des exigences spécifiques, et elles sont les suivantes :

1. Préparation

C'est peut-être l'étape la plus cruciale pour tout workflow gestion des incidents cohérent, car elle prépare le terrain pour que votre équipe traite efficacement le problème. En bref, cela signifie s'assurer que le personnel reçoit une formation régulière et à jour sur son rôle dans la réponse à l'incident, que vos dirigeants ont approuvé et financé le protocole de réponse et que la procédure actuelle est adaptée au système de votre entreprise. Mener des exercices de simulation d'incidents est un excellent moyen de tenir tout le monde au courant de leurs responsabilités et également de déterminer les failles du plan.

2. Identification

L'identification consiste à déterminer le point d'origine de votre incident, l'étendue des systèmes compromis et son impact sur les opérations. Comme plusieurs zones peuvent être affectées, assurez-vous que votre plan de gestion des incidents comprend un balayage pour localiser chacune d'entre elles.

3. Confinement

Pendant la phase de confinement du calendrier de réponse aux incidents, la priorité de votre équipe doit être de trouver des moyens à court et à long terme pour faire face à la perturbation, activer des systèmes de sauvegarde redondants pour restaurer et maintenir les opérations en cours et déconnecter les parties compromises du système pour éviter une nouvelle contamination. Pour un plan de gestion des incidents informatiques, cette étape nécessite également une mise à jour des mots de passe et des informations d'identification à l'échelle de l'entreprise.

4. Éradication de la menace

Une fois que les systèmes de sauvegarde sont opérationnels et que le problème a été maîtrisé, l'étape suivante consiste à rechercher la cause première de l'incident. Cela peut impliquer la mise à jour des protocoles de sécurité, la correction des points d'entrée vulnérables dans le réseau et même le recours à des services tiers pour effectuer un audit indépendant des systèmes. Toute menace non détectée peut toujours représenter un handicap.

5. Récupération

À ce stade de la chronologie du plan de réponse aux incidents, l'accent doit être mis sur la restauration de vos systèmes à l'aide de sauvegardes fiables. Il est également essentiel de continuer à surveiller l'intégrité des données et de corriger les parties du système qui n'ont pas réussi à s'assurer qu'elles sont prêtes à être utilisées lors du prochain incident.

6. Qu'avons-nous appris ?

Pour une entreprise, les incidents font malheureusement inévitablement partie de la vie. Considérez-les comme des leçons gratuites de sécurité opérationnelle. En tant que tel, il serait improductif de jouer le jeu du blâme avec votre personnel. Une bien meilleure approche consiste à analyser le plan gestion des incidents ou déterminer laquelle des tactiques a donné des résultats positifs et où le protocole a échoué. Proposez de nouvelles étapes de réponse aux incidents qui éliminent les stratégies inefficaces et corrigent les vulnérabilités nouvellement découvertes pour garantir que le même type d'événement ne peut plus se produire.

Comment utiliser ce modèle de frise chronologique pour la gestion des incidents

Le modèle de chronologie de réponse aux incidents a été créé à l'aide d'Office Timeline, le compagnon PowerPoint idéal pour toute personne impliquée dans la planification ou la gestion de projet. Créez rapidement des chronologies étonnantes et intuitives, des diagrammes de Gantt ou des diagrammes à couloirs qui impressionneront votre public et garantiront que votre message passe à chaque fois. Découvrez la version gratuite ou profitez de toutes ses fonctionnalités en téléchargeant l'édition Pro+. En conclusion, la meilleure préparation pour demain est de commencer à planifier dès aujourd'hui.

Questions fréquemment posées sur les plans de réponse aux incidents

Jetons un coup d'œil à quelques questions et réponses courantes sur les plans de réponse aux incidents.

Qu'est-ce qu'un plan de préparation aux situations d'urgence ?

Une urgence sur le lieu de travail est un terme générique couvrant un large éventail de situations dans lesquelles le personnel, les clients, le grand public et/ou les opérations commerciales normales sont menacés en raison de catastrophes naturelles ou d'origine humaine imprévues. Si vous cherchez à élaborer un plan de préparation aux situations d'urgence, un bon point de départ est le site Web de l'OSHA.

Une fois que vous êtes familiarisé avec ces normes et que vous avez effectué une évaluation des risques, vous pouvez commencer à travailler sur les protocoles de mise en œuvre étape par étape. Cela peut impliquer des sessions de formation du personnel, des attributions de rôles en cas d'urgence, etc. Vous devriez essayer de lister toutes les activités cruciales sur une chronologie, ce qui facilitera la visualisation et l'approbation par la haute direction.

Qu'établit un plan d'intervention d'urgence ?

L'objectif d'un plan d'urgence est de minimiser ou d'annuler l'impact d'un incident sur le lieu de travail. Ou, plus précisément, pour :

-

Prévenir les blessures et les décès ;

-

Réduire les dommages aux infrastructures et aux équipements ;

-

Sauvegarder l'environnement et les structures à proximité ;

-

Accélérer la récupération et reprenez les opérations normales dès que possible.

Pour ce faire, il est important de procéder à une évaluation de la vulnérabilité et de déterminer la probabilité de certains types d'incidents. Tenez également compte de la disponibilité des moyens pour les empêcher de s'aggraver et des mesures à prendre dans chaque scénario.

Quel membre de l'état-major général prépare les plans d'action en cas d'incident, gère les informations et maintient une connaissance de la situation pour l'incident ?

La création et la mise en œuvre des plans d'action en cas d'incident sont des tâches qui incombent au chef de la section des opérations. Ce rôle est particulièrement bien placé pour organiser des sessions de formation pour le personnel, attribuer des rôles dans divers scénarios, allouer des ressources, superviser les équipes d'intervention internes et assurer la liaison avec les services externes.

Qu'est-ce que le SCI ?

Le système de commandement des interventions (SCI) représente un ensemble normalisé de protocoles pour le contrôle et la coordination des intervenants d'urgence. Le SCI détaille également la hiérarchie de gestion temporaire pendant une crise, la rendant suffisamment flexible pour relever des défis tels que :

-

Restrictions juridictionnelles et niveaux d'autorité conflictuels ;

-

Fusionner le personnel interministériel en une unité d'intervention rapide;

-

Éliminer la duplication des efforts pour accroître l'efficacité de la réponse ;

-

Fournir une assistance logistique et administrative aux intervenants.

Qu'est-ce que le formulaire SCI 201 ?

Le système de commandement des incidents (SCI) utilise une gamme de formulaires standard qui fournissent des conseils pour atteindre les objectifs et assurer le flux de communication optimal lors d'un incident. Concernant le formulaire SCI 201, ce document contient :

-

Description de base de l'incident ;

-

Ressources affectées à la résolution de la situation ;

-

Mesures prises pour annuler l'impact de la crise.

En bref, il s'agit d'un document d'information destiné au commandant de l'incident et au chef des sections des opérations, ainsi qu'à l'état-major impliqué dans la gestion de l'incident.

Quelles sont les principales fonctions et quel poste est toujours pourvu dans SCI ?

Dans le cadre du système de commandement des incidents (ICS), vous pouvez toujours trouver cinq fonctions de gestion critiques :

-

Commandement des incidents : décide des objectifs de gestion des incidents et définit leurs priorités, est propriétaire de la gestion de l'événement ;

-

Gestion des opérations : supervise les opérations tactiques en fonction du plan, attribue les tâches et gère les ressources ;

-

Planification : collecte et évalue les informations sur l'incident et l'état des ressources, et documente le plan d'action en cas d'incident ;

-

Logistique : gère le support et les services nécessaires pour atteindre les objectifs de l'incident ;

-

Finances et administration : contrôle les coûts, assure la comptabilité et s'occupe des achats.

Parmi les fonctions susmentionnées, le poste de commandant d'incident est le seul à être toujours doté dans les applications ICS.

Qu'est-ce qu'un plan d'intervention d'urgence ?

Les plans d'intervention d'urgence sont des documents qui détaillent une série de mesures à prendre dans une situation de crise, qui peut aller d'une menace de tireur actif à des déversements de produits chimiques dangereux ou à un incendie. Ces plans sont adaptés à des scénarios individuels et ont pour rôle d'éliminer les conjectures sur qui se voit attribuer un rôle dans la gestion de la crise. Puisque le temps presse, avoir un plan d'intervention d'urgence peut certainement minimiser ou complètement prévenir les blessures et les dommages matériels.

Quelle est la description d'un bon plan d'action d'urgence ?

Des plans d'action d'urgence simples sont suffisants pour les bureaux ou les petites devantures de magasins physiques, où l'évacuation est rarement un problème et où vous n'avez pas affaire à des matières ou à des processus dangereux : l'alarme sonne et les employés et les visiteurs quittent les lieux de manière ordonnée. . D'autre part, les organisations possédant de grands immeubles de bureaux ou qui traitent avec des produits chimiques potentiellement toxiques/inflammables auront besoin de plans d'action d'urgence détaillés et spécifiques à chaque scénario.

Voici 5 étapes à suivre pour vous assurer de développer un ensemble de protocoles de sécurité infaillibles :

-

Effectuez une évaluation des risques pour déterminer les menaces les plus probables et passez en revue toutes les politiques préexistantes pour faire face à ces menaces ;

-

Déterminez les ressources disponibles en cas d'urgence et contactez les services publics d'urgence (police, pompiers, etc.) pour connaître leur temps de réponse à votre installation et leur capacité à faire face à une urgence dans les locaux de votre entreprise ;

-

Vérifiez s'il existe des réglementations spécifiques à votre type d'opérations et assurez-vous que votre plan les respecte. S'assurer que des protocoles de sécurité des personnes sont en place (abri, chambres sécurisées, confinement, voies d'évacuation);

-

Créez des procédures spécifiques aux dangers pour les menaces identifiées lors de l'évaluation des risques et créer des plans d'urgence coordonnés avec les services publics ;

-

Assurez-vous que le personnel de votre entreprise reçoit la formation appropriée pour répondre à l'urgence. Effectuez régulièrement des exercices et des exercices pour vous entraîner à gérer divers types d'incidents.

Qu'est-ce qu'un plan de réponse aux incidents de cybersécurité ?

Les cybercrimes sont en augmentation, selon un rapport de Cisco, qui prévoit une augmentation de 75 % du nombre de cyberattaques entre 2021 et 2025. Un autre rapport du gouvernement britannique indique que 39% des organisations du pays ont subi une violation de données en 2022. Par conséquent, la création d'un plan de réponse aux incidents de cybersécurité - un document qui décrit les protocoles que votre organisation doit suivre à la suite d'une telle événement - est un must.

Les plans typiques d'incident de cybersécurité suivent ces 6 phases :

-

Préparation : création du plan et formation des employés à la sécurité de l'information spécifique à leur rôle ;

-

Identification : découvrir l'intrusion, la qualifier d'incident de sécurité et évaluer l'étendue de la violation, la source et l'impact sur les opérations ;

-

Confinement : atténuer les dégâts et bloquer l'accès de l'intrus (cela peut impliquer la mise hors ligne des systèmes) ;

-

Éradication : supprimer les vulnérabilités qui ont rendu l'intrusion possible en premier lieu ;

-

Récupération : test de l'infrastructure de données et remise en ligne des systèmes ;

-

Apprendre de l'incident : examiner l'incident, évaluer les mesures prises pour l'atténuer et découvrir comment les protocoles de sécurité peuvent être améliorés pour les scénarios futurs.

Quelle est la différence entre une menace, une vulnérabilité et un risque ?

Les concepts de menace, de vulnérabilité et de risque, qui font partie du jargon de la cybersécurité, ont parfois tendance à s'entremêler, ce qui porte à confusion. Comprendre les différences entre eux vous aidera à communiquer plus facilement avec le service informatique (ou les sous-traitants externes qui gèrent l'infrastructure d'information de votre entreprise) et vous donnera une meilleure compréhension des technologies de cybersécurité.

Voici les principales différences entre les risques, les menaces et les vulnérabilités :

-

Risque : le potentiel de perte de données, d'endommagement du système ou même de destruction complète qui pourrait résulter en cas de cyberattaque ; le profil de risque d'une organisation varie en fonction de facteurs internes ou externes, et même s'il ne peut jamais être complètement éliminé, vous pouvez prendre des mesures pour le réduire à un niveau acceptable ;

-

Menace : tout facteur qui augmente les risques d'une crise de cybersécurité, depuis les logiciels malveillants et les rançongiciels jusqu'aux pirates et aux attaques DDOS ;

-

Vulnérabilité : toute faiblesse de votre infrastructure de données qui pourrait permettre à une menace de pénétrer la sécurité et d'exposer vos systèmes et actifs à une attaque.

Vous pouvez formuler cette explication sous la forme d'une formule : risque = vulnérabilité + menace.

Conclusions sur le modèle de plan de réponse aux incidents

Les menaces extérieures et les dangers accidentels font malheureusement partie de la vie, mais cela ne signifie pas que vous ne pouvez pas être préparé. Avec un plan clair et entièrement réalisable, vous pouvez être sûr que chacun connaît son rôle et ses responsabilités en cas de crise. L'utilisation de visuels tels que des chronologies et des diagrammes de Gantt plutôt que de demander à votre personnel de mémoriser des manuels de sécurité étouffants garantit que vous ne serez pas pris du mauvais pied.

Le modèle de chronologie de réponse aux incidents a été créé à l'aide d'Office Timeline, le compagnon PowerPoint idéal pour toute personne impliquée dans la planification ou la gestion de projet. Créez rapidement des chronologies étonnantes et intuitives, des diagrammes de Gantt ou des diagrammes à couloirs qui impressionneront votre public et garantiront que votre message passe à chaque fois. Découvrez l'essai gratuit de 14 jours ou profitez de toutes ses fonctionnalités plus longtemps en achetant l'édition Pro+.

En conclusion, la meilleure préparation pour demain est de commencer à planifier aujourd'hui.

La mise à jour de votre modèle est simple et rapide.

Utilisez le complément PowerPoint Office Timeline pour mettre à jour rapidement ces modèles de ligne du temps ou créer vos propres graphiques de projet. Modifiez facilement les textes, les dates, les couleurs, les formes et les styles de votre frise chronologique, directement depuis PowerPoint.